Wstęp

Spis treści

Charakterystyczną cechą rynku XXI wieku jest powszechna dostępność usług w przestrzeni cyfrowej. Wskutek rewolucji internetowej niemalże każda usługa – poczynając od zakupów oraz gastronomii przez rozrywkę VOD[1], a kończąc na e-wizytach lekarskich i e-urzędach – jest zawsze na wyciągnięcie ręki. Dodatkowo pandemia COVID-19 przyśpieszyła proces całkowitej cyfryzacji życia społecznego.

Przenoszenie życia społecznego do przestrzeni internetowej obarczone jest jednak dużym ryzykiem. Z roku na rok coraz powszechniejsze zdarzają się ataki w cyberprzestrzeni zwane powszechnie atakami hakerskimi. Można w tym miejscu przywołać chociażby włamanie do globalnego systemu finansowego SWIFT w 2016 roku, kiedy grupa cyberprzestępców ukradła około 81 milionów dolarów. Z kolei w Polsce w 2023 roku doszło do wycieku danych w postaci niemal 200 tysięcy numerów PESEL; znany jest też przypadek utraty 190 GB danych firmowych Laboratorium medycznego ALAB.

Nie sposób ustalić jest skali zjawiska, jakim jest cyberprzestępczość. Podmioty rynkowe będące ofiarami tych ataków, w obawie o swój wizerunek, nie ujawniają publicznie informacji o przełamaniu swoich zabezpieczeń. Każdego roku możemy zaobserwować coraz to nowe metody w wachlarzu cyberprzestępców. Obok wcześniej znanych ataków Ransomware (polegających na zablokowaniu dostępu do systemów), Phishing (podszywanie się celem wyłudzenia danych), DDoS (przeciążenie usług internetowych)[2] pojawiły się nowe środki związane z dostępem do sztucznej inteligencji.

Powyższe niebezpieczeństwa nie zatrzymują korporacji w wyścigu o zapewnienie konsumentom coraz to łatwiejszego dostępu do usług internetowych. Obecnym trendem jest maksymalne ułatwianie korzystania z usług cyfrowych np. poprzez logowanie w oparciu o biometrie (skan twarzy bez użycia hasła), czy też używanie szybkich opcji płatniczych (BLIK). W 2024 r. nikt już przecież nie pamięta o istnieniu fizycznych kartek-zdrapek potwierdzających przelew bankowy. Cyfryzacja jest dominującym trendem w czynnościach takich jak:

- handel elektroniczny i algorytmiczny,

- operacje udzielania pożyczek i finansowania,

- finansowanie typu peer-to-peer,

- ratingi kredytowe,

- obsługa roszczeń,

- pośrednictwo ubezpieczeniowe,

- a także komunikacja między przedsiębiorstwami w powyższych sektorach.

Cyfryzacja jest zjawiskiem pożądanym dla rynku europejskiego. Jednym z priorytetowych działań Unii Europejskiej jest zbudowanie gospodarki na miarę ery cyfrowej, poprzez wykorzystanie potencjału finansów cyfrowych w zakresie innowacyjności i konkurencji przy jednoczesnym ograniczaniu związanego z nimi ryzyka.

W odpowiedzi na postępującą cyfryzację w sektorze finansowym i istniejących w związku z tym cyberzagrożeń Parlament Europejski i Rada 14 grudnia 2022 r. uchwaliły Rozporządzenie w sprawie operacyjnej odporności cyfrowej sektora finansowego (dalej: Rozporządzenie DORA)[3].

Bezpośrednim motywem stojącym za uchwaleniem rozwiązań przewidzianych w Rozporządzeniu DORA jest zwiększenie odporności cyfrowej systemu finansowego w sektorze bankowym i ubezpieczeniowym. Z uwagi na powyższe Europejska Rada ds. Ryzyka Systemowego w przygotowanym w 2020 roku sprawozdaniu przyznała, że wysoki poziom wzajemnych powiązań między podmiotami finansowymi, a nawet szerzej rynkami finansowymi, może oznaczać podatność na cyberzagrożenia na szczeblu systemowym. Takie stwierdzenie rozumieć należy jako brak geograficznych granic dla rozprzestrzeniania się każdego cyberincydentu z każdego z około 22 000 unijnych podmiotów finansowych na cały system finansowy.

Cele wprowadzenia DORA

Głównym celem wprowadzenia Rozporządzenia DORA, wskazanym wprost w motywie 105 preambuły (wstępu poprzedzającego Rozporządzenie), jest osiągnięcie wysokiego poziomu operacyjnej odporności cyfrowej w odniesieniu do regulowanych podmiotów finansowych. Operacyjna odporność zdefiniowana jest w artykule 3 Rozporządzenia DORA, zgodnie z którym „operacyjna odporność cyfrowa” oznacza zdolność podmiotu finansowego do budowania, gwarantowania i weryfikowania swojej operacyjnej integralności i niezawodności przez zapewnianie, bezpośrednio albo pośrednio – korzystając z usług zewnętrznych dostawców usług ICT[4] – pełnego zakresu możliwości w obszarze ICT niezbędnych do zapewnienia bezpieczeństwa sieci i systemów informatycznych, z których korzysta podmiot finansowy i które wspierają ciągłe świadczenie usług finansowych oraz ich jakość, w tym w trakcie zakłóceń. Z praktycznego punktu widzenia oznacza to, że podmioty finansowe muszą być przygotowane na wszelkie możliwe sytuacje kryzysowe oraz zakłócenia mające wpływ na działanie ich systemów.

Zwiększenie operacyjnej odporności cyfrowej podmiotów finansowych odbywa się przez ustanowienie spójnych systemów bezpieczeństwa sektora finansowego we wszystkich państwach członkowskich UE. Na budowanie cyfrowego bezpieczeństwa sektora finansowego składa się:

- zwiększenie ochrony danych osobowych klientów instytucji finansowych;

- ułatwianie współpracy oraz wymiany informacji zarówno między podmiotami finansowymi, jak i organami państwowymi, oraz unijnymi tak, aby reakcja na cyberzagrożenia była natychmiastowa, a także;

- wspieranie wprowadzania innowacji technologicznych w sektorze finansowym.

Osiągnięcie wysokiego poziomu operacyjnej odporności cyfrowej w odniesieniu do podmiotów sektora finansowego na poziomie krajowym w realiach gospodarki „bez granic” nie jest możliwe bez wprowadzenia regulacji na szczeblu unijnym. Harmonizacja przepisów prawa krajowego państw członkowskich oraz prawa Unii Europejskiej umożliwia ich dostosowanie do postępującego w sektorze finansowym rozwoju technologicznego.

Rozporządzenie DORA uzupełnia braki lub eliminuje niespójności w niektórych z dotychczas wprowadzonych aktów prawnych będących częścią zestawu legislacyjnego w sprawie cyberbezpieczeństwa podmiotów finansowych przez wprowadzenie ukierunkowanych przepisów w zakresie zdolności zarządzania ryzykiem, zgłaszania incydentów, testowania odporności operacyjnej, a także obserwowania ryzyka. Oczekiwanym skutkiem wprowadzenia Rozporządzenia DORA jest zwiększenie świadomości na temat ryzyka oraz potwierdzenie, że zagrożenia związane ze stosowaniem cyfryzacji w sektorze finansowym i brak odporności operacyjnej mogą zagrozić dobrej kondycji podmiotów finansowych. W praktyce implementacja rozwiązań Rozporządzenia zapewni stabilność unijnego systemu finansowego, dzięki czemu korzystanie z usług cyfrowych będzie bezpieczniejsze.

Podmioty objęte Rozporządzeniem DORA

Rozporządzenie DORA ma zastosowanie do następujących podmiotów sektora finansowego:

- instytucji kredytowych;

- instytucji płatniczych;

- dostawców świadczących usługę dostępu do informacji o rachunku;

- instytucji pieniądza elektronicznego, w tym instytucji pieniądza elektronicznego;

- firm inwestycyjnych;

- dostawców usług w zakresie kryptoaktywów;

- centralnych depozytów papierów wartościowych;

- kontrahentów centralnych;

- systemów obrotu;

- repozytoriów transakcji;

- zarządzających alternatywnymi funduszami inwestycyjnymi;

- spółek zarządzających;

- dostawców usług w zakresie udostępniania informacji;

- zakładów ubezpieczeń i zakładów reasekuracji;

- pośredników ubezpieczeniowych, pośredników reasekuracyjnych i pośredników oferujących ubezpieczenia uzupełniające;

- instytucji pracowniczych programów emerytalnych;

- agencji ratingowych;

- administratorów kluczowych wskaźników referencyjnych;

- dostawców usług finansowania społecznościowego;

- repozytoriów sekurytyzacji;

- zewnętrznych dostawców usług ICT.

Analizując zagadnienie zastosowania Rozporządzenia DORA wobec podmiotów operujących na rynku finansowym, należy mieć na względzie, że pewne instytucje z uwagi na zakres prowadzonej działalności nie zostaną objęte przepisami aktu. Rozporządzenie nie będzie miało zastosowania do:

- podmiotów zarządzających alternatywnymi funduszami inwestycyjnymi, o których mowa w art. 3 ust. 2 dyrektywy 2011/61/UE;

- zakładów ubezpieczeń i zakładów reasekuracji, o których mowa w art. 4 dyrektywy 2009/138/WE;

- instytucji pracowniczych programów emerytalnych, które obsługują programy emerytalne liczące łącznie nie więcej niż 15 uczestników;

- osób fizycznych lub prawnych m.in. prowadzących działalność na niewielką skalę tj. zwolnionych w ramach wyłączeń, o którym mowa w art. 2 i 3 dyrektywy 2014/65/UE;

- pośredników ubezpieczeniowych, pośredników reasekuracyjnych i pośredników oferujących ubezpieczenia uzupełniające będących mikroprzedsiębiorstwami, małymi lub średnimi przedsiębiorstwami;

- instytucji świadczących żyro pocztowe[5].

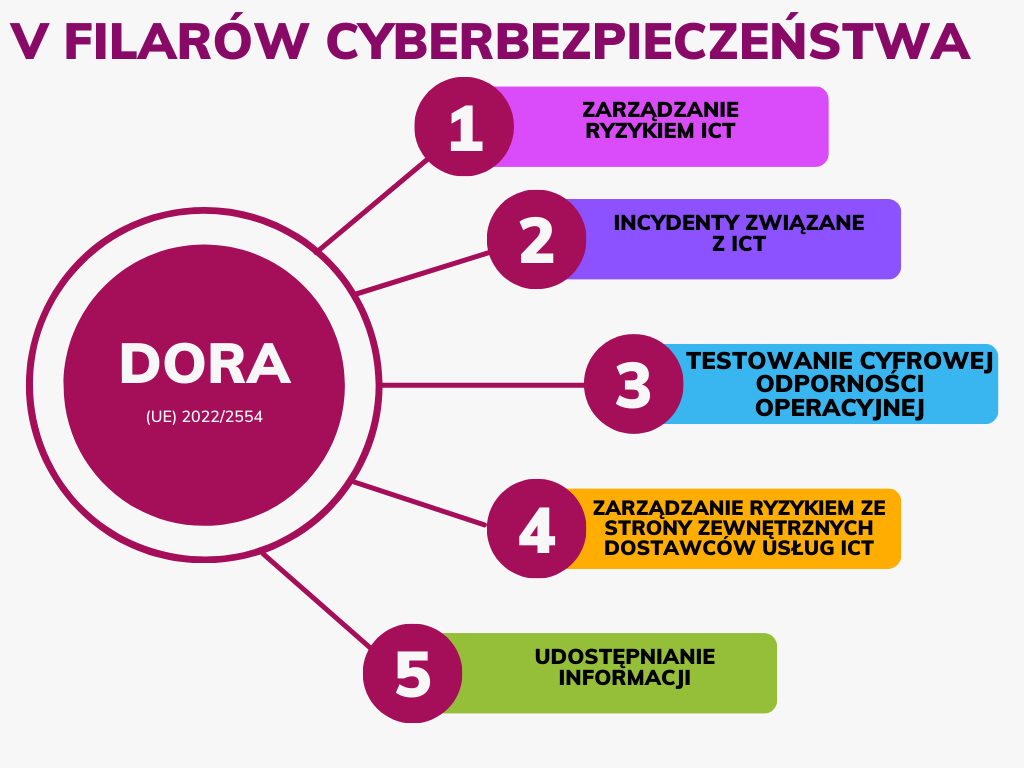

Pięć filarów cyberbezpieczeństwa

Realizacja założeń Rozporządzenia DORA oparta jest na pięciu kluczowych filarach, które obejmują:

Opracowanie własne za pomocą narzędzia Canva

Zarządzanie ryzykiem ICT

Rozporządzenie DORA reguluje kwestie związane z ryzykiem branży technologii informacyjnych i komunikacyjnych poprzez zapewnienie skutecznego i ostrożnego zarządzania wszelkimi rodzajami ryzyk. Rozporządzenie nakłada na podmioty finansowe obowiązek posiadania wewnętrznych procedur zarządzania i kontroli w celu osiągnięcia wysokiego poziomu operacyjnej odporności cyfrowej.

Procedury zarządzania ryzykiem przez podmioty finansowe obejmują wykorzystywane w sektorze systemy, protokoły i narzędzia dotyczące identyfikacji wspieranych przez ICT obszarów ich działania, ochronę przed zagrożeniami i zapobieganie zagrożeniom, wykrywanie nietypowych działań, reagowanie i przywracanie sprawności, procedurę tworzenia kopii zapasowych oraz przywracania i odzyskiwania danych, rozwój i komunikację w zakresie bezpieczeństwa systemów operacyjnych podmiotów finansowych.

Incydenty związane z ICT

Zarządzanie incydentami związanymi z ICT, ich klasyfikacja i zgłaszanie jest przedmiotem Rozdziału III Rozporządzenia DORA. Precyzując – Rozporządzenie DORA reguluje klasyfikację incydentów związanych z ICT i cyberzagrożeń, proces zgłaszania poważnych incydentów związanych z ICT i powiadamianie o znaczących cyberzagrożeniach. W Rozporządzeniu podnosi się postulat ujednolicenia treści i wzorów zgłoszeń, centralizację zgłaszania poważnych incydentów związanych z ICT oraz potrzebę informacji zwrotnej od organów nadzoru rynku.

1) Testowanie operacyjnej odporności cyfrowej

Kolejny z filarów Rozporządzenia DORA skupia się na określeniu wymogów dotyczących cyklicznego testowania operacyjnej odporności cyfrowej, w szczególności w zakresie testowania narzędzi i systemów ICT – w tym testowania zaawansowanego z wykorzystaniem TLPT[6].

2) Zarządzanie ryzykiem ze strony zewnętrznych dostawców usług ICT

Rozporządzenie DORA reguluje procesy związane ze współpracą z zewnętrznymi dostawcami usług ICT. W treści DORA określono najważniejsze zasady prawidłowego zarządzania ryzykiem ze strony zewnętrznych dostawców usług ICT przez szczegółowe określenie jak powinna przebiegać wstępna ocena ryzyka koncentracji w obszarze ICT oraz wskazanie najważniejszych postanowień umownych dotyczących korzystania z usług ICT. W powyższym zakresie wymagane jest również wyznaczenie kluczowych zewnętrznych dostawców usług ICT oraz podjęcie działań, które doprowadzą do harmonizacji warunków umożliwiających prowadzenie działań nadzorczych przez odpowiednie podmioty.

3) Udostępnianie informacji

Mając na uwadze zwiększenie operacyjnej odporności cyfrowej podmiotów finansowych, Rozporządzenie DORA narzuca podmiotom finansowym konieczność informowania się o wystąpieniu cyberzagrożenia i wynikach jego analiz, w tym o oznakach i naruszeniach integralności systemu.

Obowiązek implementacji procedur w ramach DORA

Rozporządzenie DORA nakłada obowiązek na podmioty sektora finansowego w zakresie określenia, ustanowienia i wdrażania procesu zarządzania incydentami tak, aby usprawnić ich wykrywanie, procedurę reagowania oraz ich zgłaszanie. Ujęty w sposób szeroki wymóg określenia, ustanowienia i wdrożenia procesu zarządzania incydentami związanymi z ICT ulega sprecyzowaniu w przepisach Rozporządzenia.

Rozporządzenie DORA nakłada na podmioty finansowe wymóg określenia, ustanowienia i wdrożenia procesu zarządzania incydentami związanymi, które obejmują:

- wprowadzenie wskaźników wczesnego ostrzegania;

- ustanowienie procedur identyfikowania, śledzenia, rejestrowania, kategoryzowania i klasyfikowania incydentów związanych z ICT według ich priorytetu i dotkliwości oraz krytyczności usług, na które incydenty te mają wpływ.

- przydzielenie ról i obowiązków, które należy wprowadzić w przypadku różnych rodzajów incydentów związanych z ICT i w ramach określonych scenariuszy;

- określenie planów działań informacyjnych skierowanych do pracowników, interesariuszy zewnętrznych i mediów oraz planów powiadamiania klientów, planów dotyczących wewnętrznych procedur eskalacji, w tym skarg klientów związanych z ICT, jak również, w stosownych przypadkach, dostarczania informacji podmiotom finansowym działającym jako kontrahenci;

- zapewnienie zgłaszania co poważnych incydentów związanych z ICT właściwej kadrze kierowniczej wyższego szczebla oraz informowanie organu zarządzającego co najmniej o poważnych incydentach związanych z ICT wraz z wyjaśnieniem wpływu, reakcji i dodatkowych kontroli, które należy ustanowić w wyniku takich incydentów związanych z ICT;

- ustanowienie procedur reagowania na incydenty związane z ICT w celu złagodzenia wpływu i zapewnienia przywrócenia operacyjności i bezpieczeństwa usług w rozsądnym terminie.

Podmioty finansowe zobowiązane są również do ustanowienia i utrzymania prawidłowego oraz kompleksowego programu testowania operacyjnej odporności cyfrowej.

W przypadku podjęcia przez podmioty finansowe współpracy z zewnętrznymi dostawcami usług ICT niezbędna będzie dokładna identyfikacja tych usług oraz opis sposobu przekazywania informacji między instytucją finansową a zewnętrznym dostawcą usług ICT.

Konsekwencje niewdrożenia procedur DORA przez podmioty zobowiązane

Rozporządzenie DORA weszło w życie 16 stycznia 2023 roku, a termin wdrożenia rozwiązań wyznaczony został na 17 stycznia 2025 roku.

Tym, co interesuje każdy podmiot zobowiązany do stosowania Rozporządzenia DORA, są konsekwencje niewdrożenia procedur bądź to w ogóle, bądź w nieodpowiednim terminie. Mocą Rozporządzenia DORA wyposażono organ nadzoru nad rynkiem finansowym (czyli Komisję Nadzoru Finansowego) w kompetencję nakładania kar finansowych. Wysokość wspomnianych kar uzależniona została od rodzaju naruszenia oraz jego wpływu na konkretną instytucję, a także na cały sektor finansowy.

Dodatkowo organ nadzorczy nad rynkiem finansowym może nałożyć na zewnętrznych dostawców usług ICT karę finansową do 1% średniego dziennego światowego obrotu za każdy dzień trwania naruszenia przepisów DORA.

Rozporządzenie DORA pozostawia państwom członkowskim możliwość zdecydowania o nieustanowieniu przepisów dotyczących kar administracyjnych w odniesieniu do naruszeń, które podlegają sankcjom karnym według ich wewnętrznej polityki.

Zmiany w systemie prawa unijnego

Rozporządzenie DORA pociąga za sobą konsolidację przepisów dotyczących zarządzania ryzykiem związanym z ICT obejmujących wiele rozporządzeń i dyrektyw z unijnego dorobku prawnego w zakresie usług finansowych. W ramach wprowadzenia rozwiązań omawianych w niniejszym artykule uchwalono zmiany również w następujących aktach prawnych:

- Rozporządzenie Parlamentu Europejskiego i Rady (WE) nr 1060/2009 z dnia 16 września 2009 r. w sprawie agencji ratingowych.

- Rozporządzenie Parlamentu Europejskiego i Rady (UE) nr 648/2012 z dnia 4 lipca 2012 r. w sprawie instrumentów pochodnych będących przedmiotem obrotu poza rynkiem regulowanym, kontrahentów centralnych i repozytoriów transakcji.

- Rozporządzenie Parlamentu Europejskiego i Rady (UE) nr 909/2014 z dnia 23 lipca 2014 r. w sprawie usprawnienia rozrachunku papierów wartościowych w Unii Europejskiej i w sprawie centralnych depozytów papierów wartościowych.

- Rozporządzenie Parlamentu Europejskiego i Rady (UE) nr 600/2014 z dnia 15 maja 2014 r. w sprawie rynków instrumentów finansowych.

- Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2016/1011 z dnia 8 czerwca 2016 r. w sprawie indeksów stosowanych jako wskaźniki referencyjne w instrumentach finansowych i umowach finansowych lub do pomiaru wyników funduszy inwestycyjnych.

Rozporządzenie DORA stanowi kolejny kamień milowy w kierunku bezpieczeństwa rynku i wraz z dyrektywą NIS2 oraz rozporządzeniem Cyber Resilience Act, tworzą spójny system dający gwarancję bezpieczeństwa cyfrowego w Unii Europejskiej. Nowe przepisy mają na celu zwiększenie odporności sektora finansowego na zagrożenia cybernetyczne poprzez wdrożenie odpowiednich środków ochrony, zarządzanie ryzykiem ICT i zwiększenie niezawodności świadczonych usług. Podmioty objęte DORA w relatywnie krótkim czasie muszą dostosować swoje procesy i systemy do nowych standardów, aby uniknąć wysokich sankcji, jednakże powyższe kroki niewątpliwie zwiększą konkurencyjność europejskich instytucji na arenie światowej.

Agata Grobel

aplikantka adwokacka przy Izbie Adwokackiej w Warszawie, głównym obszarem działalności Autorki jest wspieranie przedsiębiorstw z sektora MŚP w zakresie postępowań administracyjnych i cywilnych

[1] VOD – akronim pochodzący od angielskiego „video on demand”, czyli wideo na żądanie.

[2] DdoS – akronim pochodzący od angielskiego „Distributed Denial of Service”.

[3] Rozporządzenie Parlamentu Europejskiego i Rady (UE) 2022/2554 z dnia 14 grudnia 2022 r. w sprawie operacyjnej odporności cyfrowej sektora finansowego i zmieniające rozporządzenia (WE) nr 1060/2009, (UE) nr 648/2012, (UE) nr 600/2014, (UE) nr 909/2014 oraz (UE) 2016/1011 (Rozporządzenie DORA).

[4] W skrócie ICT (ang. information and communication technologies), nazywanych zamiennie technologiami informacyjno-telekomunikacyjnymi, teleinformatycznymi lub technikami informacyjnymi) kryje się rodzina technologii przetwarzających, gromadzących i przesyłających informacje w formie elektronicznej. Źródło

[5] Instytucje pocztowe zaliczaną do sektora przedsiębiorstw niefinansowych, które poza świadczeniem usług pocztowych przyjmują depozyty w celu świadczenia deponentom usług przelewów pieniężnych (dot. rezydentów strefy euro nienależących do monetarnych instytucji finansowych).

[6] „Testy penetracyjne pod kątem wyszukiwania zagrożeń (TLPT)” oznaczają ramy naśladujące taktykę, techniki i procedury stosowane w rzeczywistości przez agresorów uznanych za stanowiących rzeczywiste cyberzagrożenie, które zapewniają kontrolowane, dostosowane do konkretnych zagrożeń, oparte na analizie zagrożeń (ang. red team) testy działających na bieżąco krytycznych systemów produkcji podmiotu finansowego.